· Industrial Cybersecurity · 3 min de lectura

Ciberseguridad OT: Del Modelo Purdue a la Norma IEC 62443

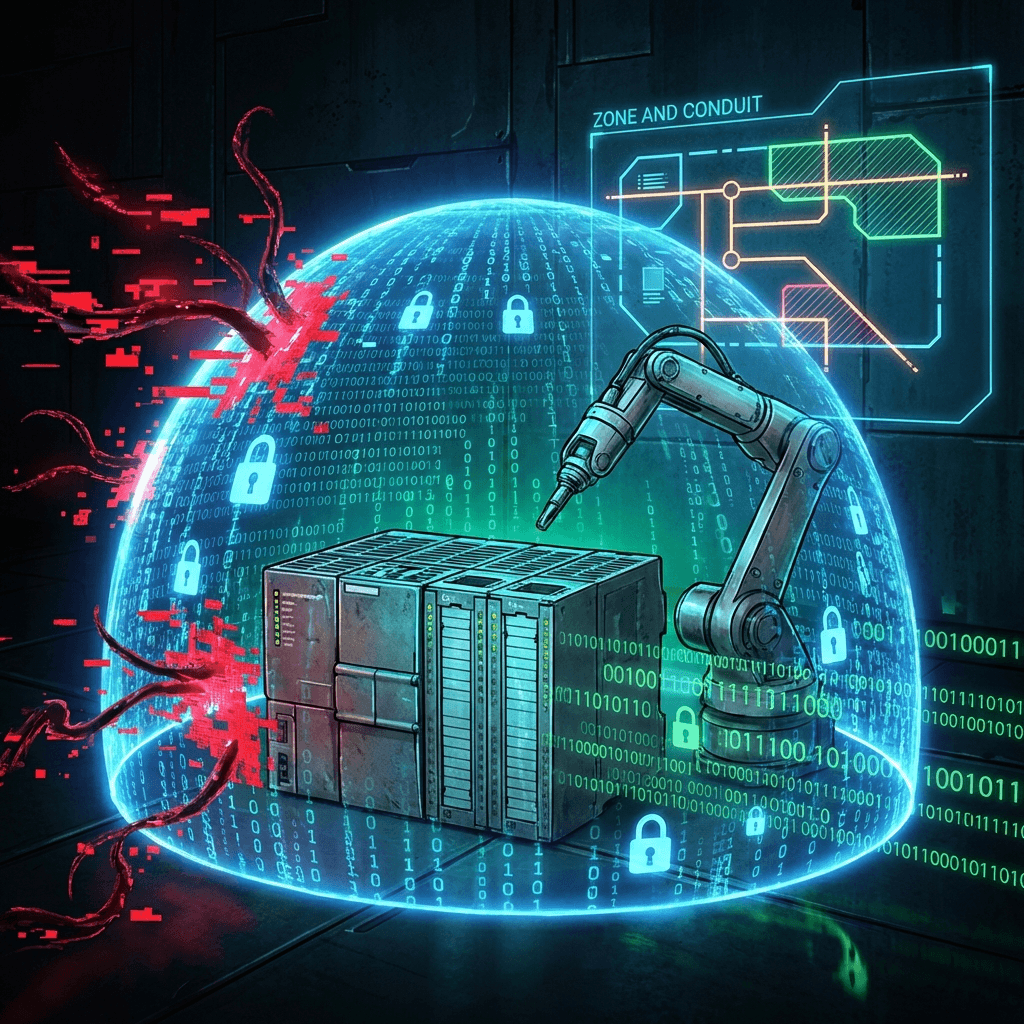

Estar "desconectado" ya no es una opción. Aprende a diseñar una red industrial robusta usando Zonas y Conductos para proteger tus activos críticos.

Durante décadas, la ciberseguridad en planta seguía la regla del “Air Gap”: “Si el PLC no está en internet, no me pueden hackear”. Hoy, con el avance del IIoT, el mantenimiento remoto y los sistemas MES en la nube, el Air Gap ha muerto.

La ciberseguridad industrial moderna no se trata de poner un firewall y olvidarse. Se trata de defensa en profundidad. En esta guía técnica, exploramos cómo pasar de un diagrama teórico (Purdue) a una implementación real (IEC 62443).

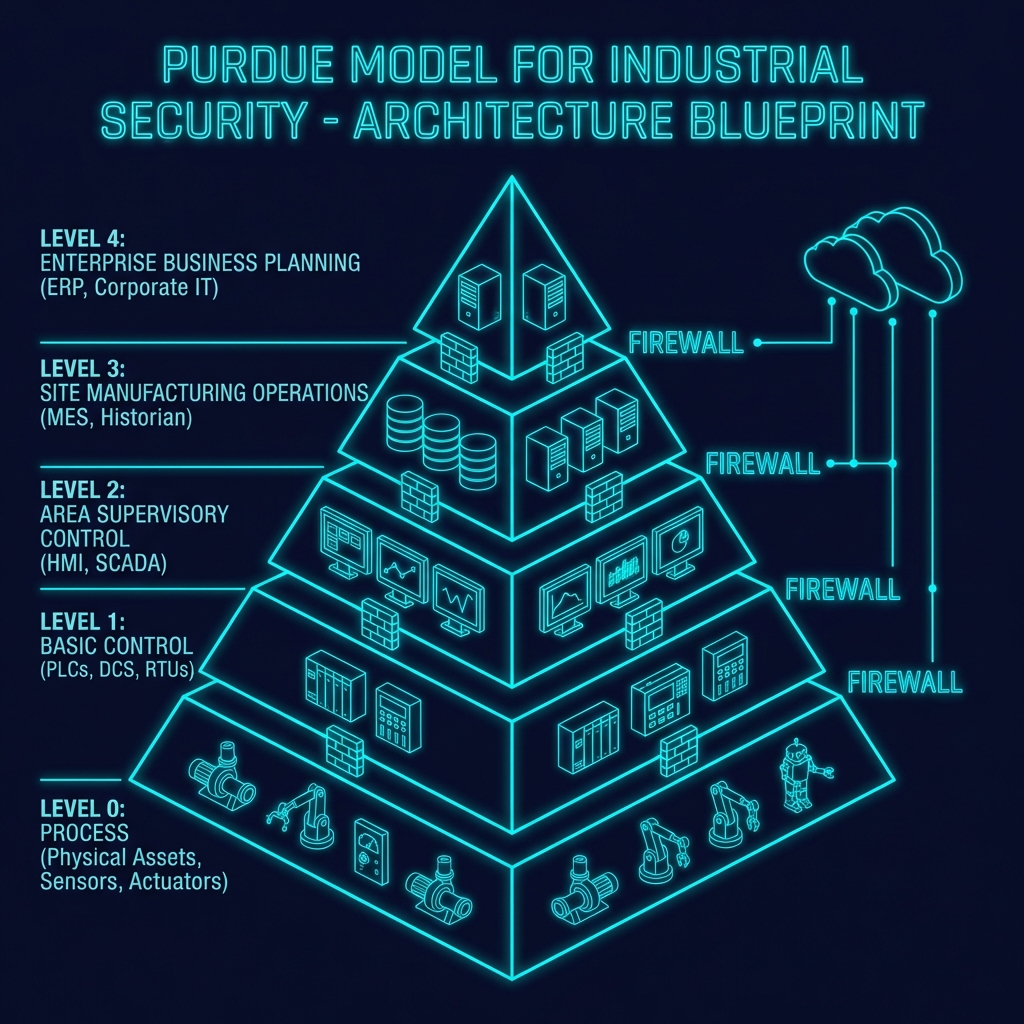

1. El Modelo Purdue: La Base de la Jerarquía

El Modelo Purdue (ISA-95) nos dice dónde viven los sistemas. Es fundamental para entender la jerarquía:

graph TD

subgraph "Nivel 4-5: Enterprise (IT)"

Cloud[Cloud / ERP]

end

subgraph "Nivel 3.5: DMZ"

Firewall1[Firewall IT/OT]

end

subgraph "Nivel 3: Operaciones"

MES[MES / Historian]

end

subgraph "Nivel 1-2: Control"

SCADA[SCADA / HMI]

PLC[Controladores PLC]

end

subgraph "Nivel 0: Proceso"

Sensors[Sensores / Actuadores]

end

Cloud --- Firewall1

Firewall1 --- MES

MES --- SCADA

SCADA --- PLC

PLC --- Sensors2. IEC 62443: Zonas y Conductos

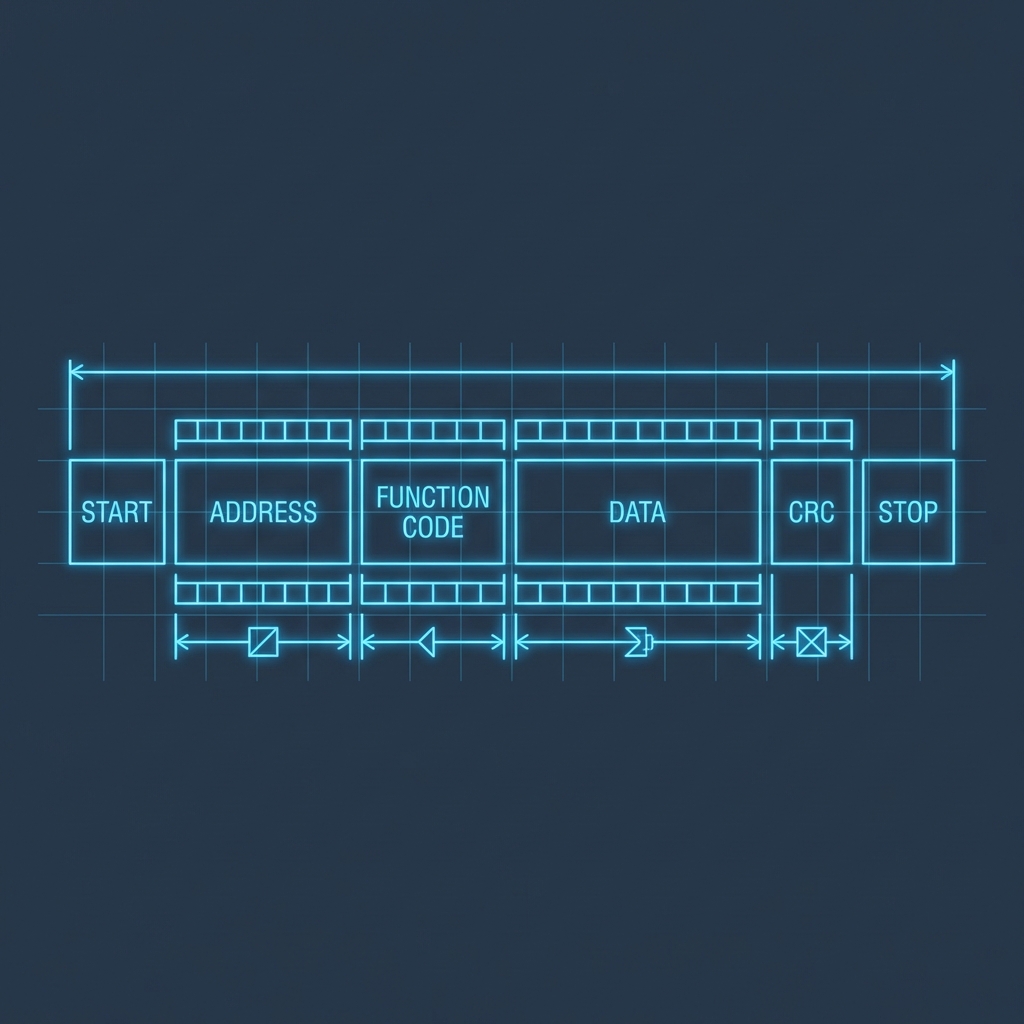

Mientras que Purdue te dice los niveles, la norma IEC 62443 te dice cómo proteger la comunicación entre ellos. El concepto clave es Zones & Conduits:

- Zone (Zona): Un grupo de activos (PLCs, HMIs) con requerimientos de seguridad similares.

- Conduit (Conducto): El camino de comunicación entre zonas. Aquí es donde aplicas firewalls industriales (ej: FortiGate Rugged, Stratix) y Deep Packet Inspection (DPI) para Modbus o Profinet.

[!IMPORTANT] Un PLC nunca debería hablar directamente con el ERP. Siempre debe pasar por un gateway o un historian en una DMZ industrial (Nivel 3.5).

3. Checklist de Bastionado (Hardening) de Activos

Si tienes un PLC en tu red, hazte estas preguntas:

- ¿Puertos Innecesarios? ¿Está habilitado el servidor web o el FTP del PLC? Si no lo usas, desactívalo.

- ¿Autenticación? ¿Tus PLC tienen contraseña para descargar el programa? (Siemens S7-1500 la pide por defecto, PLCs viejos no).

- ¿Segmentación Física? ¿Estás mezclando el tráfico de cámaras de seguridad con el de control? Usa VLANs o switches gestionables.

4. El Factor Humano: Remote Access

El 80% de los ataques a infraestructuras críticas entran por accesos remotos mal configurados.

- No uses Port Forwarding. Nunca abras el puerto

502de un PLC directamente a internet. - Usa VPNs Industriales: Soluciones como Ewon Cosy o HMS Anybus que crean túneles salientes son mucho más seguras que una VPN tradicional.

Conclusión

La ciberseguridad OT es un balance entre disponibilidad y protección. Si tu firewall bloquea un mensaje de emergencia que detiene una caldera, tu sistema es seguro pero inútil. La segmentación inteligente mediante IEC 62443 es la única forma de escalar tus proyectos de IIoT sin riesgo.

Fuentes y Guías Oficiales: